ESETは2月26日(米国時間)、特定のWi-Fiチップの脆弱性を悪用するバグ「Kr00K(CVE-2019-15126)」を発見したことを報告している。

BroadcomおよびCypressのWi-Fiチップを搭載するデバイスが対象となり、これらのチップはPCといった近年のクライアントデバイスに多く使われている。ESETは両社に脆弱性を通達済みで、すでにメジャーなメーカーからパッチがリリースされているものの、アクセスポイントやルーターにも採用されていることから、クライアントデバイスにパッチが当たっていたとしても脆弱性の影響を受けてしまう。

Kr00Kは、PCとアクセスポイントなどのデバイス間通信で利用されるall-zero encryption key(すべてゼロ値の鍵)を引き金とし、攻撃者が無線通信のネットワークパケットを解読可能にする脆弱性であり、WPA2の暗号化の脆弱性を利用する「KRACK(Key Reinstallation Attack)」に関連するものとしている。

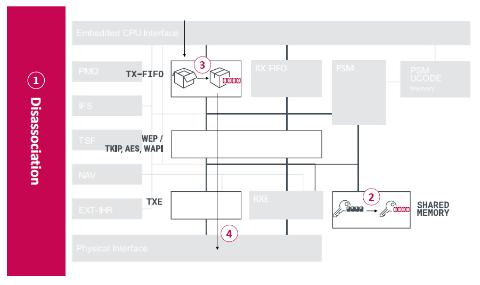

具体的には、WLANのセッションを切る「ディスアソシエーション」時に発現する。ディスアソシエーションのさいには、デバイス間で暗号化されたユニキャストデータフレームを送るための128bitのセッションキー(TK : Temporal Key)がWi-Fiチップに保存され、0値でメモリがクリアされる。ここまでは通常の動作だが、不具合によってチップの送信バッファにデータフレームが残ってしまっており、それがall-zero encryption keyで暗号化された後に送信されてしまう。これによって攻撃者は数キロバイトのフレームを奪うことができ、復号化可能となる。

Kr00Kによってall-zero encryption keyで暗号化してデータを送信されてしまうまた、アソシエーション/ディスアソシエーション時には認証や暗号化が行なわれていないため、これが原因となり攻撃者がWLANの接続認証をしていなくても、WNIC(Wireless Network Interface Controller)のモニターモードを使えば、意図的にディスアソシエーションを繰り返し発動でき、さらに多くのフレームを取得可能となる。それにより、DNS/ARP/ICMP/HTTP/TCP/TLSパケットを含めた秘匿性の高いデータが盗まれてしまう。

ESETは、ひかえめに見積もっても10億台以上のWi-FiデバイスがKr00Kの影響下にあるだろうとし、同社のテストではAmazon Echo(第2世代)、Kindle(第8世代)、iPhone 6/6S/8/XR、iPad mini 2、MacBook Air Retina 13-inch 2018、Google Nexus 5/6/6S、Samsung Galaxy S4 GT-I9505/S8、Xiaomi Redmi 3S、Raspberry Pi3や、ASUSおよびHuaweiのアクセスポイントで脆弱性を再現できたという。

ESETは、Kr00Kの影響を防ぐために、PC/タブレット/スマートフォン/アクセスポイント/ルーターといったWi-Fi機能を持つデバイスのアップデートやファームウェア更新を行なうようにと注意喚起している。